🎥 Похожие видео

Pwn#1 Переполнение буфера #ctfСкачать

15 Переполнение буфераСкачать

HackIt 2015. Переполнение буфера и другие уязвимости ПО - Роман ОлейниковСкачать

Как происходит атака переполнение стека - Buffer OverflowСкачать

Все команды для атаки Buffer overflow - Переполнение стекового буфераСкачать

x86Assembler#9: ФУНКЦИЯ - ПЕРЕПОЛНЕНИЕ БУФЕРАСкачать

💥 Дополнительные видео

Buffer Overflow атака и как с ней боротьсяСкачать

Лекция 4.1. Эксплуатация переполнения буфера в стеке. Теория.Скачать

Переполнение и ошибки при работе с целыми типами в СиСкачать

Kali Linux Metasploit Уязвимость переполнения буфера в CloudMe SyncСкачать

Лекция 303. Признак переполненияСкачать

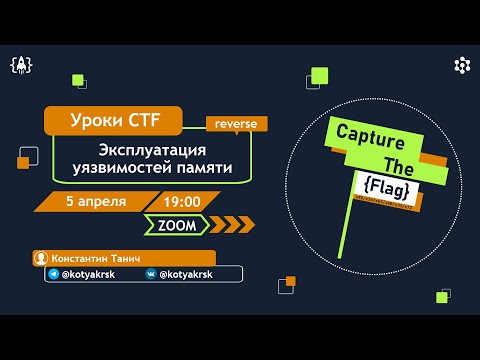

Эксплуатация уязвимостей памятиСкачать

Перезапись буфера на стеке (Stackoverflow) | Защита Stack Canary | Протекция стекаСкачать

Pwn 2. Переполнение буфера. Перетирание переменныхСкачать

КАК РАБОТАЕТ СТЕК | ОСНОВЫ ПРОГРАММИРОВАНИЯСкачать

Переполнение буфера. Часть 2Скачать